Il codice ci permette di realizzare tante applicazioni diverse, dal mobile al web, coprendo ogni tipo di business. Tuttavia, questa libertà, porta con sè anche tante complessità. Per questo motivo, poter fare almeno una analisi statica e delle vulnerabilità del codice sorgente è sempre una buona idea, così da poter evidenziare quanto prima eventuali problematiche non immediatamente visibili ad uno sviluppatore.

Fino a poche settimane fa, la suite di code scanning di Advanced Security era disponibile solo per gli utenti di GitHub. Oggi, invece, la stessa suite è stata resa disponibile anche per i developer che utilizzando Azure DevOps. L'integrazione è molto semplice e funziona in modo analogo alla sua controparte in GitHub:

trigger: none

pool:

vmImage: windows-latest

steps:

- task: AdvancedSecurity-Codeql-Init@1

displayName: Initialize CodeQL

inputs:

languages: 'javascript'

loglevel: '2'

configfilepath: '$(build.sourcesDirectory)/.pipelines/steps/configfile.yml'

- task: AdvancedSecurity-Codeql-Autobuild@1

displayName: AutoBuild

- task: AdvancedSecurity-Codeql-Analyze@1

displayName: Perform CodeQL AnalysisEsattamente come su GitHub, infatti, possiamo sfruttare l'autobuild per quei linguaggi che sono supportati, oppure personalizzare il processo di build secondo le nostre necessità, oppure usare dei file di configurazioni esterni e dei query pack, anche se residenti su GitHub (di fatto, basta impostare la variabile d'ambiente GITHUB_TOKEN).

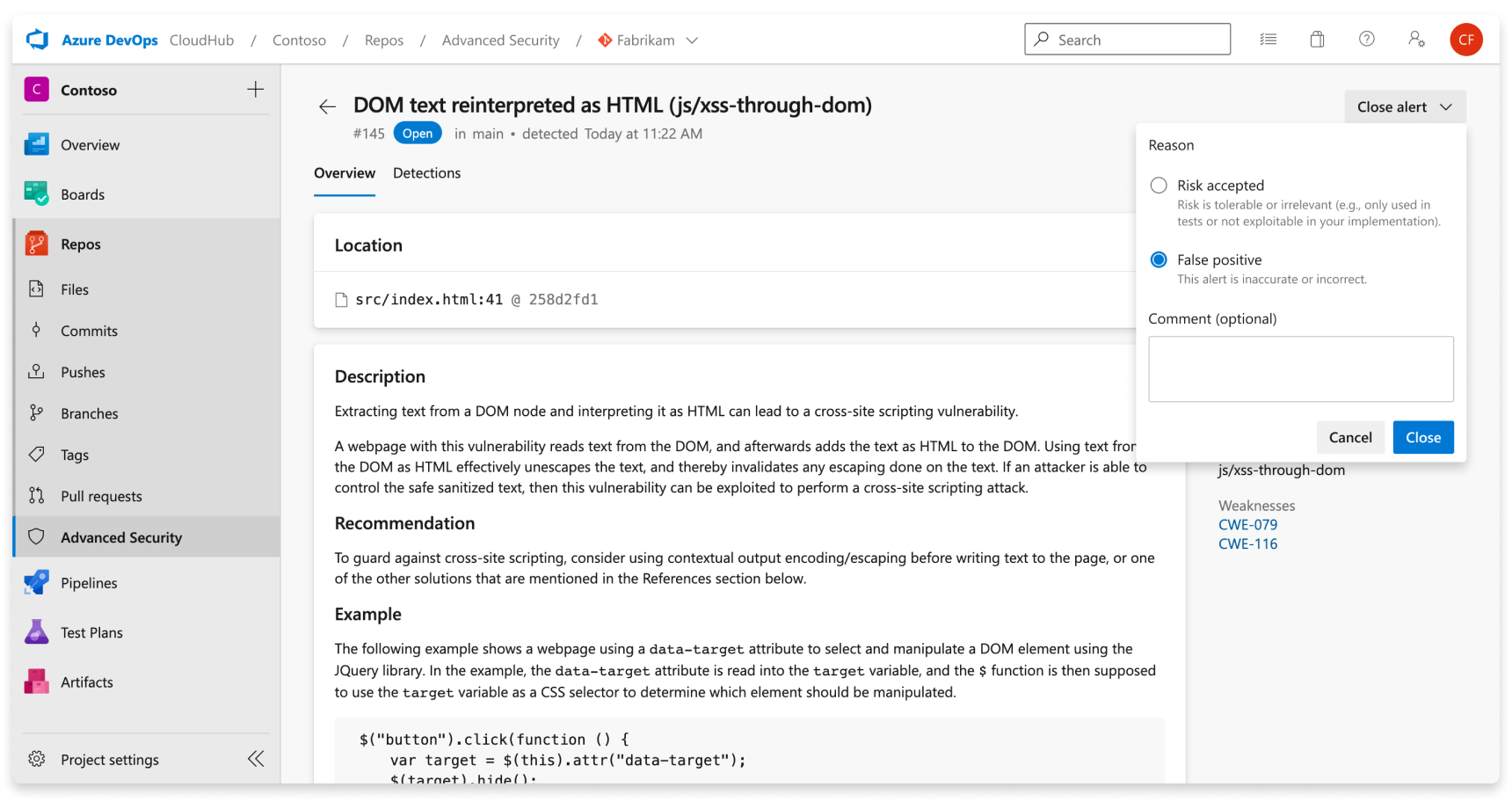

Tutti i risultati della scansione saranno poi visibili nella dashboard dedicata all'advanced security:

Commenti

Per inserire un commento, devi avere un account.

Fai il login e torna a questa pagina, oppure registrati alla nostra community.

Approfondimenti

Inference di dati strutturati da testo con Semantic Kernel e ASP.NET Core Web API

Eseguire script pre e post esecuzione di un workflow di GitHub

Recuperare l'ultima versione di una release di GitHub

Eliminare una project wiki di Azure DevOps

Creare un webhook in Azure DevOps

Generare velocemente pagine CRUD in Blazor con QuickGrid

Creare una libreria CSS universale: i bottoni

Creare una custom property in GitHub

Utilizzare Azure Cosmos DB con i vettori

Utilizzare l'espressione if inline in una pipeline di Azure DevOps

Autenticazione di git tramite Microsoft Entra ID in Azure DevOps